近日,据安全内参等报道,APT组织GoldenJackal利用U盘等介质实施摆渡攻击,至少两次成功穿透了政府机密系统实施窃密活动,受害者包括某南亚国家驻白俄罗斯大使馆、某欧洲政府机构,导致多个政府机密系统遭APT组织攻破。分析人士认为,这是一起网络战攻击技术手段升级的典型事件。

1 面对国家级黑客攻击,物理隔离或形同虚设

据报道,一个名为GoldenJackal的APT黑客组织成功攻破了欧洲政府机构的气隙隔离系统(Air-Gap,也称物理隔离)。黑客使用了两套自定义工具集窃取了大量敏感数据,包括电子邮件、加密密钥、图像、档案以及文件。

奇安信安全专家认为,此类攻击的本质,是公网和隔离网在数据摆渡和交互传输中被黑客利用,让所谓的“隔离”形同虚设。换句话说,隔离网和外部只要有数据流转的场景,就存在被外部攻击的可能。

据欧洲安全厂商ESET报告,至少有两波重大事件与此有关。第一波发生在2019年9月和2021年7月,目标是某南亚国家驻白俄罗斯大使馆。第二波事件针对的是一个欧洲政府机构,具体发生在2022年5月至2024年3月之间。

GoldenJackal在短短五年内开发出两个业界从未见过的物理隔离攻击工具,表明该黑客组织不但有国家资源支持,而且极具天赋和创造性。专业人士指出,GoldenJackal的活跃攻击凸显了国家级黑客组织对高价值目标的兴趣,特别是那些具备国家安全意义的隔离网络系统。这类攻击不仅需要高水平的技术能力,还需要巨大的资源投入,因此通常由具有国家背景的黑客团体发起。

在网络安全领域,物理隔离被视为保护敏感数据的终极防线。它通过将计算机或网络物理隔离,使其无法连接到其他网络(尤其是互联网),因此被广泛应用于保护极为敏感的信息,如军事指挥系统、金融系统、涉密部门系统、以及工业控制系统等。

然而,近年来通过各种手段窃取信息的黑客攻击技术发展也层出不穷,部分技术专门针对物理隔离环境,突破了这一看似固若金汤的传统防线。尤其是物理隔离旨在保护高度敏感的数据,这使得它们很容易成为动机强烈的攻击对手的目标,比如国家级的攻击组织,它们有充足的资源对这些孤立/隔离的系统发动攻击。

2 穿透物理隔离系统发起攻击的过程还原

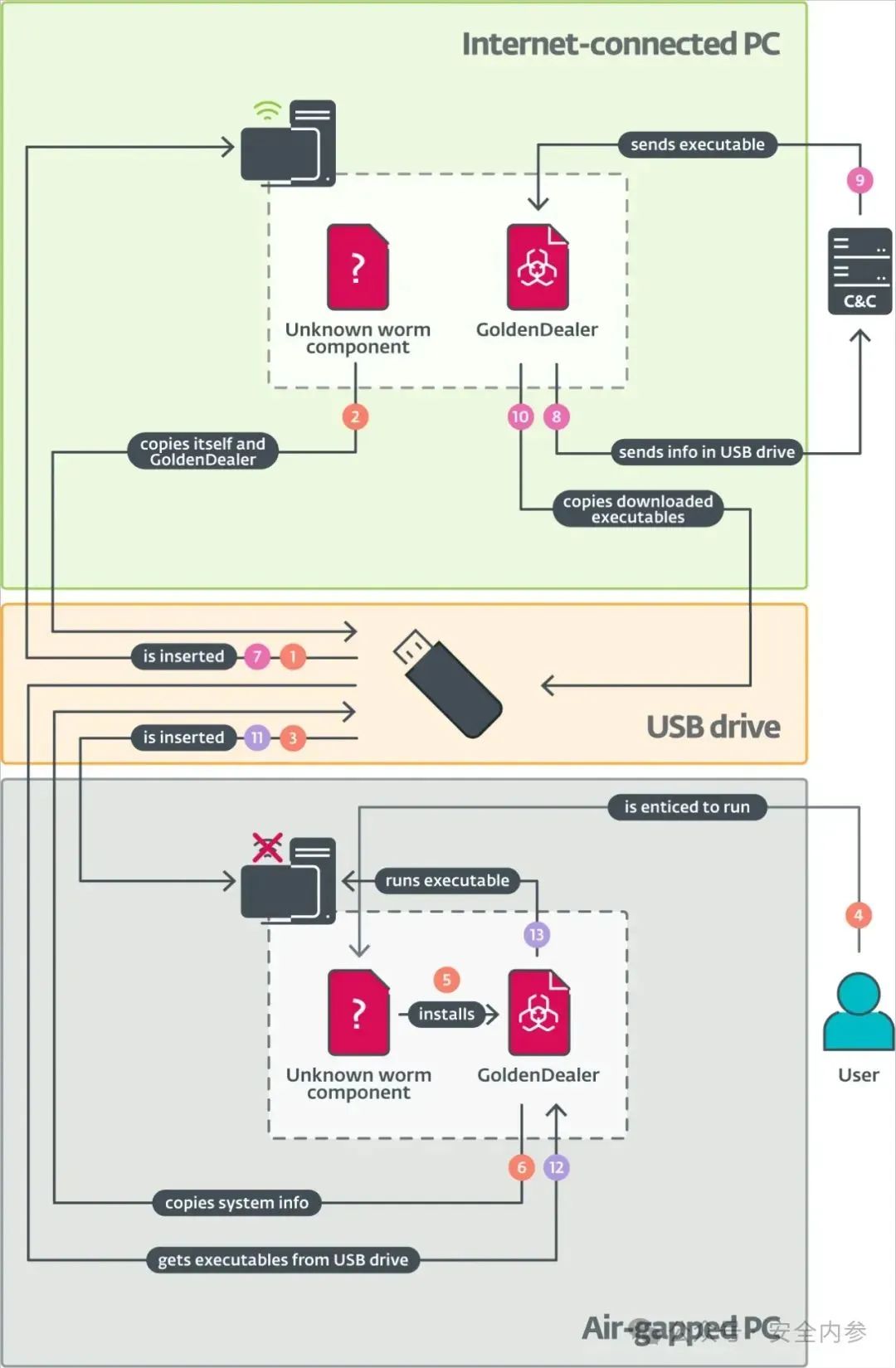

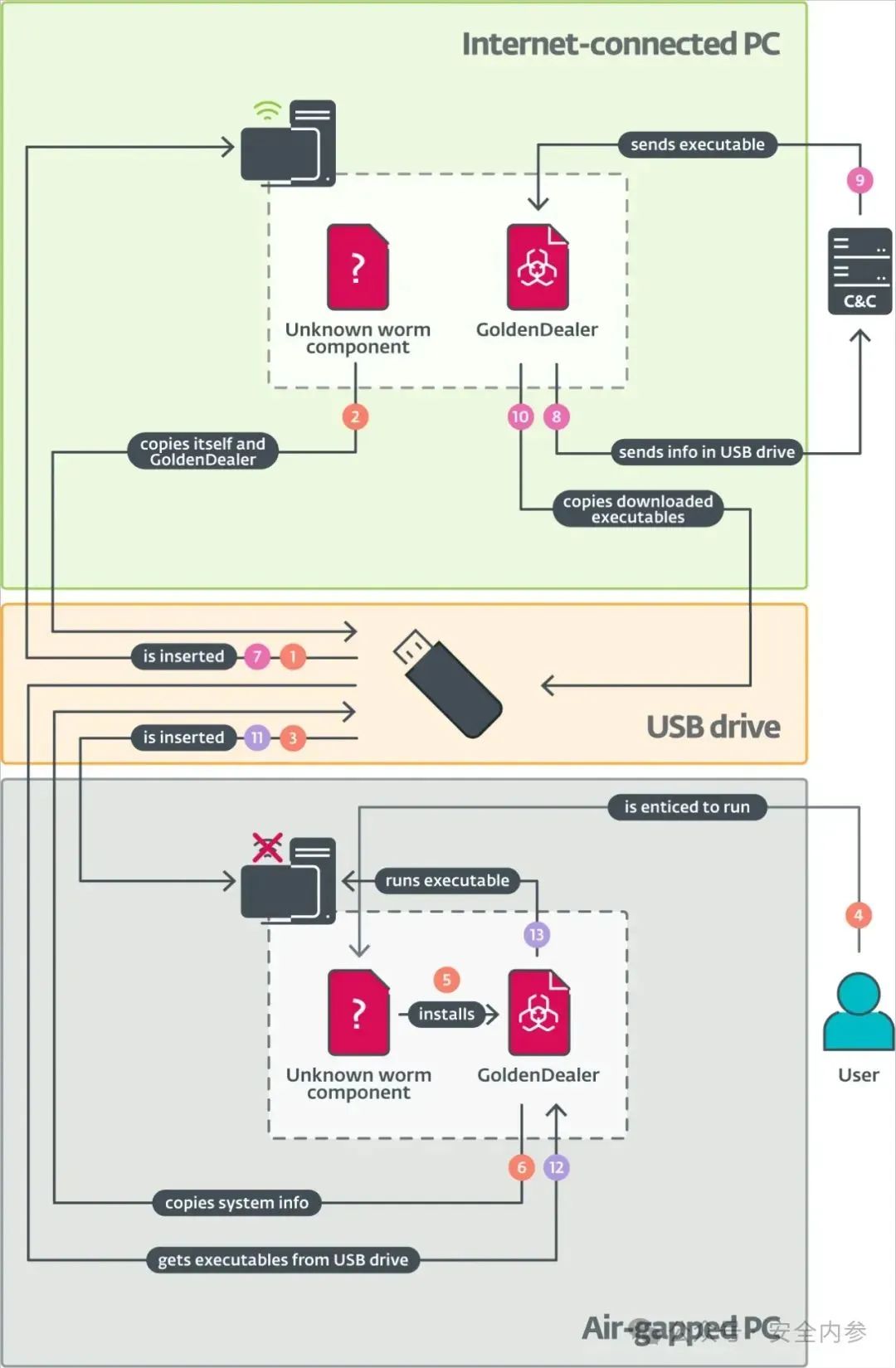

安全公司观察到的较早攻击表明,黑客的第一步是感染连接互联网的系统,可能是通过被植入木马的恶意软件或文档。该阶段,黑客使用了一种名为“GoldenDealer”的恶意软件。

GoldenDealer监控这些系统上插入的USB驱动器。一旦检测到USB插入,它会自动将自身及其他恶意组件复制到USB设备上。最终,当同一USB设备被插入物理隔离的计算机时,GoldenDealer就能够在隔离系统上安装“GoldenHowl”后门和“GoldenRobo”文件窃取器。

在此阶段,GoldenRobo会扫描系统中的文档、图像、证书、加密密钥、档案、OpenVPN配置文件等有价值的信息,并将其存储在USB驱动器的隐藏目录中。

随后,当USB驱动器从物理隔离的计算机中移除并重新连接到原先联网的系统时,GoldenDealer会自动将存储在驱动器上的窃取数据发送到威胁行为者的指挥与控制(C2)服务器,从而成功实现对涉密网络的攻击。

图:GoldenJackal攻击概述

奇安信安全专家表示,对物理隔离内网的攻击,其实并不罕见。早在2010年6月的“震网”事件,开始彻底颠覆了我们的传统认知。“震网”病毒被称为有史以来最复杂的网络武器。它使用了4个Windows 0day漏洞,成功地被用于攻击伊朗的封闭网络中的核设施工控设备,让全世界认识到了物理隔离内网并不安全。

到今天,各种针对物理隔离内网的攻击工具层出不穷,且屡有得逞,因此重要敏感行业客户迫切需要更安全可靠、防护全面的解决方案。

3 只要存在数据流转,就存在安全漏洞

无论是何种行业的客户,在物理隔离内外网之间,不同部门之间存在大量数据流转需求,主要存在:数据上报、移动办公、工作沟通、文件交换、科研情报共享等场景。这样就出现以下安全漏洞

01 无正式文件流转通道,容易出现信息泄露问题。

这些客户往往没有一个正式的数据流转通道,导致各个部门通过各种五花八门的方式进行数据导入导出,极其容易出现数据泄露事故,一旦发生敏感泄露,无法进行追溯,相关信息部门需要承担相关责任,即使找到泄露人员,信息部门会被当做不作为追责。

02 U盘拷贝方式,效率低,体验差、风险高。

客户通过安全U盘方式实现内网网数据拷贝流转,相关工作员人员需要进行相关数据拷贝,效率低,体验差。同时U盘质量层次不齐、病毒种类繁多,容易造成病毒传播,造成内网业务系统被攻击,甚至出现勒索病毒传播。

03 自建传输通道,管控颗粒度粗,使用效果差。

部分客户会采用自建FTP等方式进行内外网文件拷贝,文件上传下载无记录、无留痕、无审计、弱管控,出现问题无法定位责任人,用户使用体验差,信息部门吃力不讨好。

4 奇安信跨网文件安全交换解决方案 破解数据流转风险

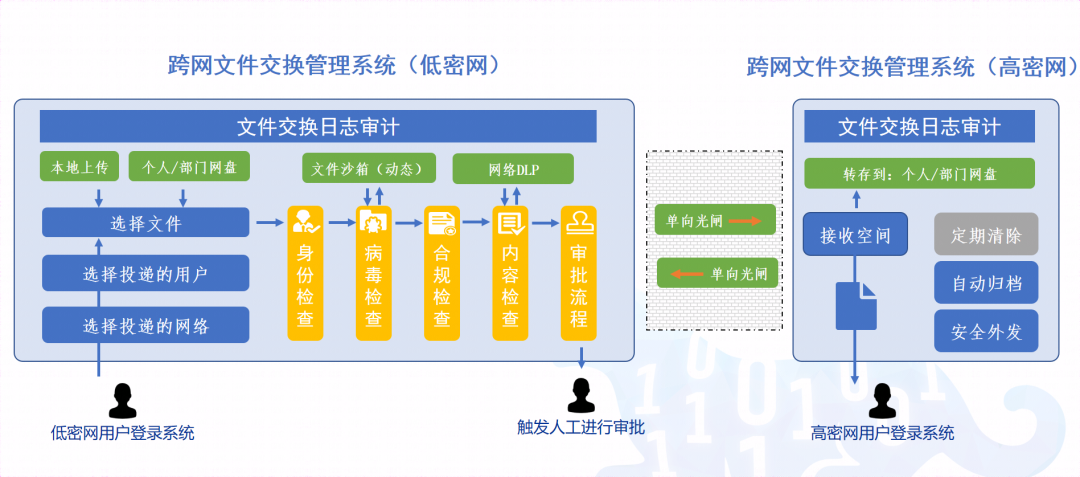

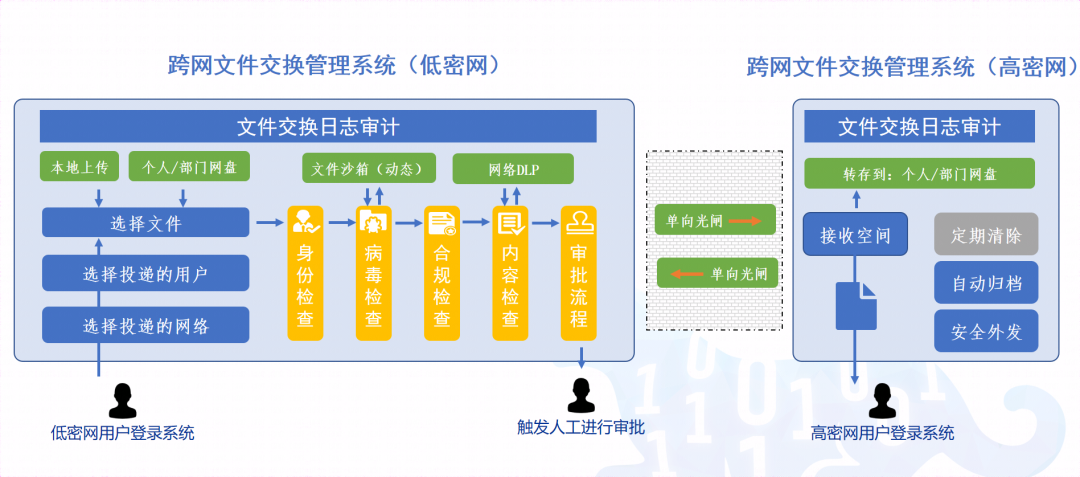

为了解决这些难题,奇安信推出了跨网文件交换解决方案,旨在为用户在不同隔离网、安全域之间建立统一、安全、可控的文件传输通道;解决客户网络因为安全或者政策原因将网络进行隔离划分后,形成不同安全域之间文件交换的安全风险问题。它通过技术手段和政策管理办法相结合,可以实现所有数据流转的可视化管理,使数据的管理更加高效和可靠。

整体方案采用跨网文件交换系统构建数据流转通道,对文件进行多重病毒和木马查杀,用户上传文件时,先经过杀毒引擎进行病毒查杀,查杀完成以后再将文件给到文件沙箱动态运行,进行病毒木马查杀,双重异构查杀完成以后,文件进行内容深度检查,确认文件可流转后,通过光闸以文件摆渡的方式进行摆渡。低密和高密网络的文件交换全程无任何TCP链接。

同时,搭配光闸构造2个独立的物理传输通道,一个入通道,一个出通道。光闸主动获取跨网文件系统要传输的文件,进行摆渡。而光闸只摆渡跨网文件交换系统生成的指定加密类型的文件包,非平台生成的文件,不进行摆渡,从而提升整个传输通道安全性。

在文件流转过程中,全部走文件摆渡方式,流转过程中网络之间全程无连接。在这种方式下,攻击者原来利用安全U盘构造的攻击将完全失效,同时其他渗透攻击也将失效。

最重要的是,该解决方案无需客户改造网络,兼容现有网闸、防火墙等产品,方案落地简单,用户体验效果好,目前该方案已经在大量重要核心客户现场落地。

当前,国际安全形势波谲云诡,网络战看似离我们很远,但实际上却近在咫尺。本次多个处于物理隔离环境下的政府机密系统遭APT组织攻破,再次证明国家级攻击组织的强大威胁。尤其是随着《网络安全法》、《数据安全法》等相关法律法规的颁布实施以及配套相关标准规范的落地执行,数据安全保护开始成为网络安全工作和监管的重点,也是多个行业的迫切刚需。截止目前,奇安信网神跨网文件安全交换管理解决方案已经广泛应用于企业、医疗、金融、政法、党政等行业,并在不久前获评“优秀信息技术应用创新行业应用解决方案”。

立即拨打

立即拨打

京公网安备11000002002064号

京公网安备11000002002064号